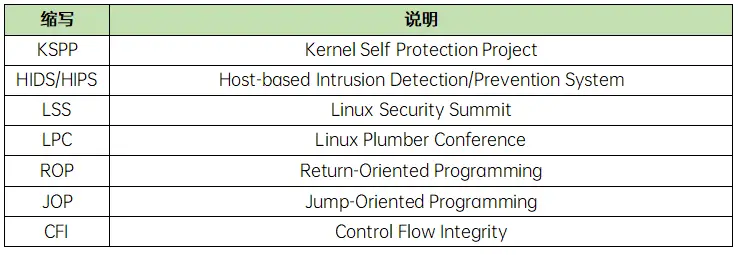

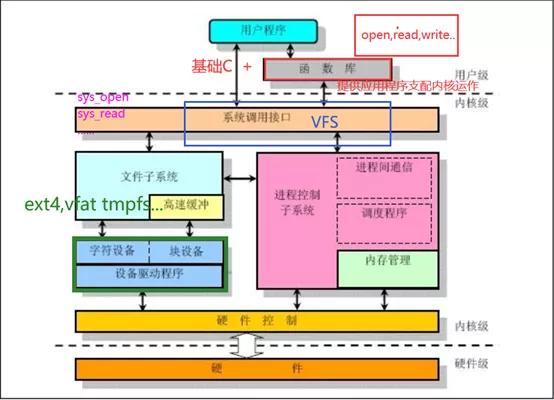

本文是Linux内核安全技术系列的第一篇,希望通过回顾开源内核安全技术演进过程,回答上述问题。2022年开源内核安全技术的发展和演进过程,包括早期内核社区对待安全的态度及转变、KSPP项目的背景方案及进展,Android(Google)在内核安全领域的技术和贡献、及其他开源社区HIDS方案等。

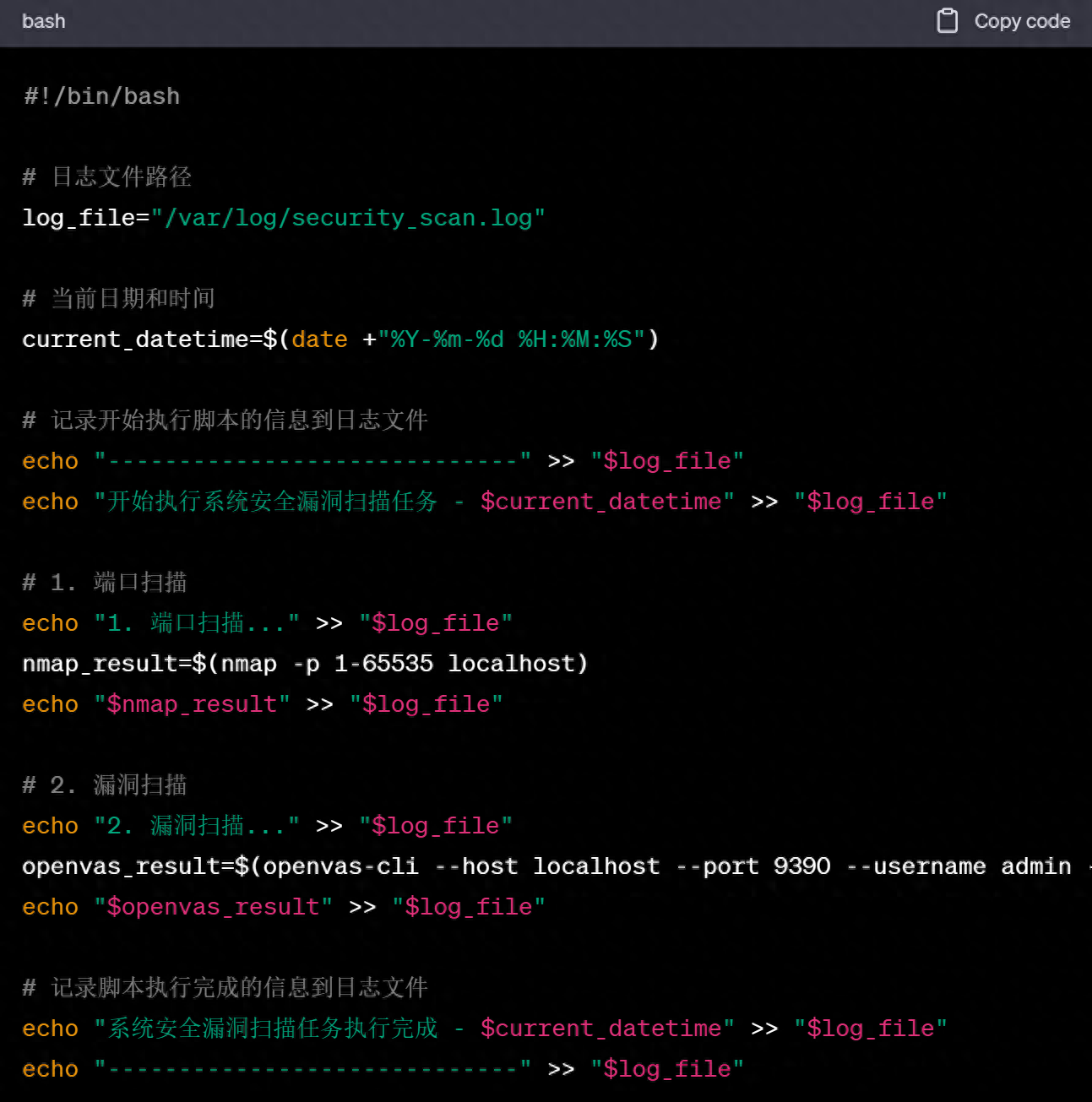

安全漏洞扫描是一个复杂而敏感的任务,需要使用专业工具进行。进行漏洞扫描。进行漏洞扫描,确保这些工具已经正确安装在您的系统上。改进和定制系统安全漏洞扫描脚本的一些建议:将脚本添加到定期执行的计划任务中,以便定期进行系统安全漏洞扫描。错误:安全扫描工具未正确安装。

系统的常用软件。的服务器系统上搜索恶意软件并向用户报告所有安全漏洞。相反,它是测试系统针对各种漏洞的漏洞的重要工具。所有这些功能共同创建了一个非常强大的系统,可以解构在整个扫描过程中发现的各种恶意软件应用程序。扫描整个系统的配置文件和用户文件以查找任何可能的安全漏洞。

Rapid7的Nexpose社区版是一款功能强大、易于设置的漏洞扫描器,它可以扫描网络、操作系统、Web应用程序等操作。Essentials是一款可靠、易于使用的网络漏洞扫描器,但因为它最多支持扫描16个ip地址,因此更适合个人使用。

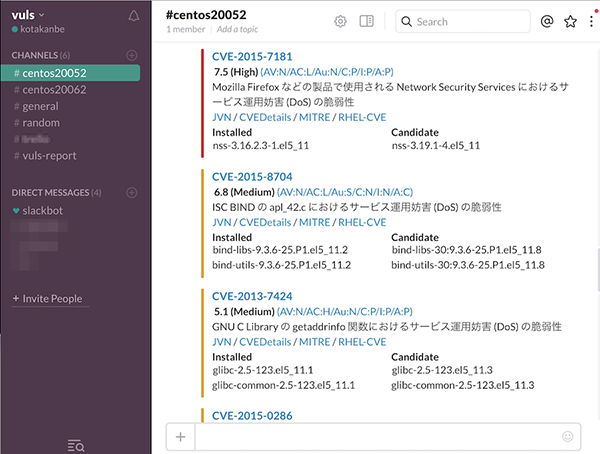

Vuls是一款为Linux系统用户打造的一款漏洞扫描工具,用户能够使用这款软件对系统的漏洞进行扫描并进行修补。您可以扫描非OS软件包的漏洞Vuls是基于NVD,OVAL等的信息的开源,无代理漏洞扫描程序可以检测非OS软件包中的漏洞,例如您自己编译的内容,语言库和框架,这些漏洞已在CPE中注册。

如果希望远程登录用户看不到系统和版本信息,可以通过一下操作改变/etc/inetd.conf文件:telnetstreamtcpnowaitroot/usr/sbin/tcpdin.telnetd加-h表示telnet不显示系统信息,而仅仅显示login:什么是SUID和SGID程序呢?

很多人已经习惯在windows下工作,不习惯在命令行下工作,就索性弄个windows服务器运行,不过从运行效率上讲linux服务器效率更高一些,对于功能要求不是很强的云服务这点差异其实也没有什么,windows上运行可能对于习惯于图形界面的开发者是一件极好的事情,当然也可以在linux系统的界面去调试,主要看个人的开发习惯了,很多人就是不喜欢在命令行下做一些事情,这种最好选择windows服务器。

在本文中,我们将介绍市场上可用的十大最佳漏洞扫描工具。OpenVAS漏洞扫描器是一种漏洞分析工具,由于其全面的特性,可以使用它来扫描服务器和网络设备。Nexpose社区是由Rapid7开发的漏洞扫描工具,它是涵盖大多数网络检查的开源解决方案。Retina漏洞扫描工具是基于Web的开源软件,从中心位置负责漏洞管理。

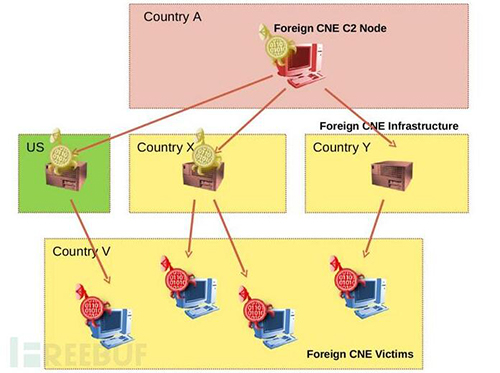

模糊测试通常由6个步骤组成:识别目标、识别输入、生成模糊测试数据、执行模糊测试数据、监控输出和鉴别问题的可用性。通过模糊测试,测试人员只需要把测试目标告诉测试工具,测试工具将自动生成大量测试数据,并将数据发送给目标服务器,最后由测试人员对测试结果进行分析即可。网络协议模糊器的测试对象主要是各类网络产品中的网络协议解析模块,目的是测试其在组装、解析网络协议过程中是否存在漏洞。

为什么目前业界通常的二进制SCA工具无法做到精准检测,原因是因为业界二进制SCA工具是基于检测到的开源软件名称和版本号来关联出已知漏洞清单的,而这种通过裁剪功能模块的方法来应用Linux内核,开源软件名称和版本号是不会改变的,因此工具就无法精准的检测出来了。以CVE-2013-0343为例,通过分析漏洞描述信息和Linux内核源代码,可以获取到该漏洞和下面这些位置代码相关的定位信息: